КИЕВ, 5 июл — РИА Новости Украина. Поражение информационных систем украинских компаний произошло через обновление программного обеспечения, предназначенного для отчетности и документооборота — "M.E.Doc", сообщили в Департаменте киберполиции Национальной полиции Украины.

Глобальная атака вируса-вымогателя Petya во вторник, 27 июня, поразила IT-системы компаний в нескольких странах мира, в большей степени затронув Украину. Атаке подверглись компьютеры нефтяных, энергетических, телекоммуникационных, фармацевтических компаний, а также госорганов.

"27.06.2017 в 10.00 30 минут украинские государственные структуры и частные компании из уязвимости ПО "M.E.doc." (Программное обеспечение для отчетности и документооборота) массово попали под удар вируса-шифровальщика (ransomware) Diskcoder.C (ExPetr, PetrWrap, Petya, NotPetya)… Экспертами было установлено, что поражение информационных систем украинских компаний произошло через обновление программного обеспечения, предназначенного для отчетности и документооборота — "M.E.Doc"", — говорится в заявлении киберполиции, опубликованном на странице в Facebook.

Также сообщается, что по полученным данным, подтвержденным правоохранительными органами иностранных государств и международными компаниями, осуществляющими деятельность в сфере информационной безопасности, злоумышленники осуществили несанкционированное вмешательство в работу одного из персональных компьютеров компании-разработчика указанного программного обеспечения — ООО "Интеллект-Сервис".

"Получив доступ к исходным кодам, они в одно из обновлений программы встроили бэкдор (backdoor) — программу, которая устанавливала на компьютерах пользователей "M.E.Doc" несанкционированный удаленный доступ. Такое обновление программного обеспечения, вероятно, произошло еще 15.05.2017 года. Представители компании-разработчика "M.E.Doc" были проинформированы о наличии уязвимости в их системах антивирусными компаниями, но это было проигнорировано. Компания-производитель отрицает проблемы с безопасностью и назвала это "совпадением". Вместе с тем установлено, что обнаруженный бэкдор по функционалу имеет возможность собирать коды ЕГРПОУ пораженных компаний и отправлять их на удаленный сервер, загружать файлы, собирать информацию об операционной системе и идентификационные данные пользователей", — говорится в сообщении.

На данный момент известно, что после срабатывания бэкдора, атакеры компрометировали учетные записи пользователей, с целью получения полного доступа к сети. Далее получали доступ к сетевому оборудованию с целью выведения его из строя. С помощью IP KVM осуществляли загрузки собственной операционной системы на базе TINY Linux.

Смотрите также: Политолог: запуск вируса Petya.A — это была "проверка боем"

"Злоумышленники с целью сокрытия удачной кибероперации по массовому поражению компьютеров и несанкционированного сбора с них информации тем же самым способом, через последние обновления ПО "M.E.Doc", распространили модифицированный ransomware Petya. Удаление и шифрование файлов операционных систем, было совершено с целью удаления следов предварительной преступной деятельности (бэкдора) и отвлечения внимания путем имитации вымогательства денежных средств от пострадавших", — заявили в киберполиции.

Подчеркивается, что следствием прорабатывается версия, что настоящими целями были стратегически важные для государства компании, атаки на которые могли дестабилизировать ситуацию в стране.

Читайте также: Павлив: почему вирус Petya.A на руку Порошенко

"Анализ обстоятельств заражения позволяет предположить, что лица, которые организовали нападения с использованием WannaCry, могут быть причастны к вирусной атаке на украинские государственные структуры и частные компании 27 июня, поскольку способы распространения и общее действие подобны вирусу-шифровальщику (ransomware) Diskcoder.C (ExPetr, PetrWrap, Petya, NotPetya).

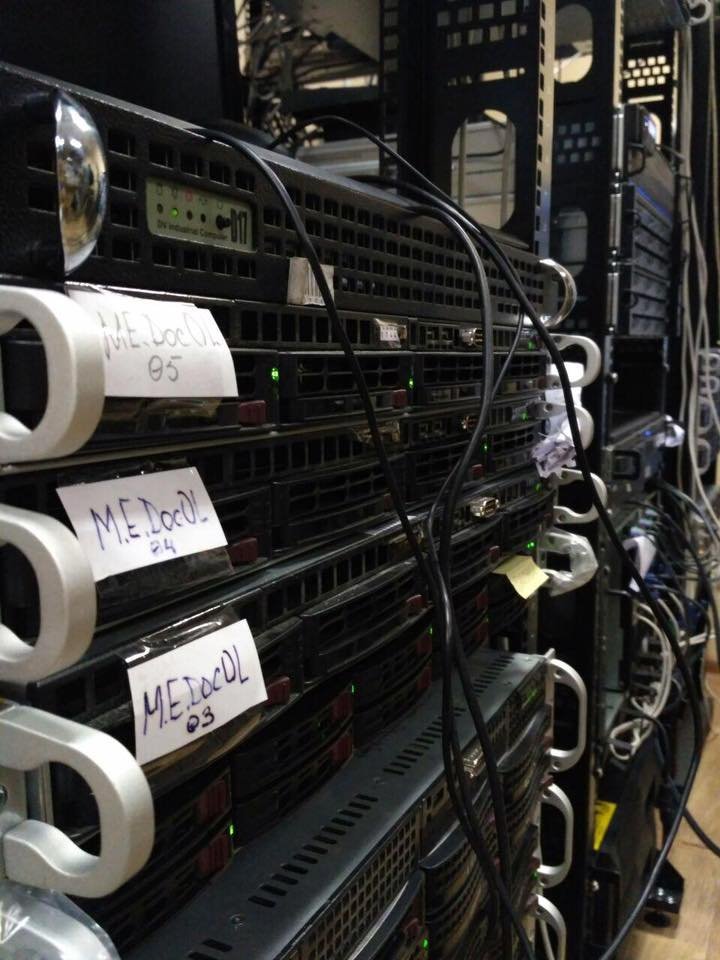

С целью немедленного прекращения бесконтрольного распространения Diskcoder.C (новая активность была зафиксирована во вторник, 4 июля — Ред.) и установления преступников, принято решение о проведении обысков и изъятия программного и аппаратного обеспечения компании ООО "Интеллект-Сервис", с помощью которого распространялось ШПЗ. Изъятое оборудование будет направлено для проведения детального анализа с целью исследования и разработки инструментов, которые позволят выявить зараженных пользователей и нейтрализовать вредоносный код", — уточнили правоохранители.

Департамент киберполиции настоятельно рекомендует всем пользователям на время проведения следственных действий прекратить использовать ПО "M.E.Doc" и отключить компьютеры, на которых оно установлено от сети. Также необходимо изменить свои пароли и электронные цифровые подписи в связи с тем, что эти данные могли быть скомпрометированы.