РИА Новости Украина — Радиостанция Голос Столицы

Киберполиция рекомендует всем пользователям М.Е.Doc изменить пароли и электронные цифровые подписи. Говорят, что эти данные могут быть скомпрометированы.

Стоит отметить, что М.Е.Doc — это украинское программное обеспечение, предназначенное для документооборота с контролирующими органами и контрагентами или партнерами.

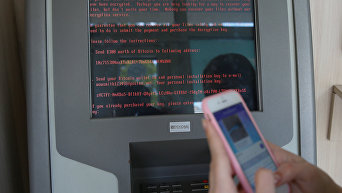

После того как 27 июня произошло массовое поражение компьютеров украинских предприятий и учреждений вирусом-вредителем Petya.А, киберполиция предположила, а специалисты по компьютерной безопасности компании Microsoft подтвердили, что атака началась именно с системы автоматического обновления программы М.Е.Doc.

Эту ситуацию в эфире радиостанции Голос Столицы прокомментировала СЕО компании-разработчика М.Е.Doc Алеся Белоусова.

Сначала компания отрицала, что атака произошла через это программное обеспечение, теперь представители компании это подтвердили. Когда, как это определили? Почему сразу не согласились с выводами киберполиции?

— Вначале было сказано, что идет заражение в обновлении программного продукта, чего и по сей день не происходит. Мало того, ни одна антивирусная компания не подтверждала, мы проверялись на общедоступных ресурсах, где собраны все разработчики антивирусных программ, и на самом деле обновление не содержало вируса.

Потом мы пригласили зарубежных экспертов, так сказать, потому что все-таки нужно было разобраться в ситуации, они подтвердили факт взлома нашего сервера обновлений, на котором содержатся эти обновления, и была замечена подброшенная, скажем так, функция обращения через наш продукт к вирусу.

То есть получается, что в продукте есть уязвимость, не вирус, а он служит транспортом для доставки под определенные команды.

Смотрите также: Политолог: запуск вируса Petya.A — это была "проверка боем"

Вы можете прокомментировать заявление Авакова о том, что компания неоднократно получала предупреждения от антивирусных компаний об уязвимости продукта?

— Нет, абсолютно. Единственным обращением к нам, и это было не обращение, в мае было заявлено ESET, что есть предположение, что распространяется через популярный продукт, вот так для системы отчетности и все. После этого мы связывались с ESET, мы понимали, что под "популярным" имеют в виду нас, скорее всего, и просили разъяснений, где уязвимость возможна в нашем продукте. С нами на контакт не пошли.

Мы отправили официальное обращение: либо снять неправдивую информацию, либо подтвердить, либо начать наши взаимоотношения с чистого листа и посодействовать, если что-то есть, либо мы будем обращаться в суд.

Потому что ничего не понятно было исключительно из-за того, что, грубо говоря, с нами просто не контактировали, даже есть определенные записи разговоров по телефону, так как у нас ведутся записи. Вот таким образом наш диалог состоялся с одним антивирусником.

Больше никаких ни заявлений, ни официальных документов, к сожалению, к нам не поступало.

Было еще одно заявление Авакова о проведении обысков и изъятии аппаратного и программного обеспечения компании, с помощью которого распространялись вирусы.

— Конечно, мы полностью открыты, мы содействуем уже киберполиции всю эту неделю. Все серверное оборудование изъято для дальнейшего расследования ситуации.

Почему вирус поразил примерно 70% компьютеров, где была установлена эта программа?

— 70% — это полностью обман. Если судить по официальным заявлениям — 12,5 тысяч компьютеров. То есть заражены на самом деле – 0,08%. Вот так где-то.

Руководитель компании-разработчика М.Е.Doc советует клиентам внимательно отнестись к компьютерам, которые еще не пострадали от вируса. Что это значит?

— Вирус действовал многопоточно, он заходил с разных источников: через продукт как-то избирательно, через фишинговые письма на почтовые ящики, через какие-то сайты, источники, что скачивали обычные мессенджеры для бизнеса, то есть он шел тремя потоками.

Мало того, когда он работал на компьютерах, он тоже работал: в одном направлении — шифровал файлы, в другом направлении — распространялся по локальной сети.

То есть, если не было установлено последних версий, по заявлениям Microsoft, и последних антивирусников, вирус мог, грубо говоря, перелезть на другой компьютер, но почему-то запуск не стартовал. Потому что вчера (4 июля — Ред.) тоже были заражены практически все компьютеры, которые были под операционной системой Windows, и вчера, когда киберполиция у нас была, пару сотрудников находились на рабочих местах в день атаки, и когда посмотрели, то вирус существовал.

Задача сисадмина — на сегодняшний день проверить эти тоже компьютеры обязательно.

(текст публикуется на языке оригинала)

Докладніше про спосіб зараження кібервірусом, і як цього уникнути, в ефірі "ГС" пояснив спеціаліст із кібербезпеки Володимир Стирін.

На вашу думку, чому хакери вибрали саме М.Е.Doc як спосіб розповсюдження вірусу?

— Вони орієнтувались не на М.Е.Doc, вони орієнтувались на їх клієнтів, які напрацювали довіру до цього постачальника програмного забезпечення та експлуатовано для того, щоб заразити якомога більше об’єктів приватної та політичної інфраструктури України.

Кіберполіція рекомендує користувачам змінити паролі та електронні цифрові підписи. Наскільки це дієво?

— Поліція має доступ до більшої інформації, ніж ми з вами, тобто з того, що я бачив, звітів аналітичних компаній, які зараз готуються до публікацій, заражена інфраструктура постачальника програмного забезпечення була досить давно, тому агенти загроз там перебували досить довго, і міняти паролі та переініціалізовувати електронні цифрові підписи треба все одно, незалежно від того, чи вас повністю це убезпечить, чи ні.

Це треба зробити, тому що вони проходили через повністю скомпрометовану ІТ-інфраструктуру, і далі з ними продовжувати працювати не хочеться. Ви хочете їх поміняти та створити нові сертифікати.

Департамент кіберполіції СБУ каже, вірус був лише прикриттям, а насправді зловмисники збирали коди ЄДРПОУ і отримували віддалений доступ до їх даних і обладнання. Як ви вважаєте, це так?

— Я вже казав, що це не більше ніж диверсія для проведення більш вишуканої, більш витонченої атаки на всю інфраструктуру України, і так воно і є.

На жаль, я виявився правим, не можу сказати, що мені від цього тепло на душі, але це логічно. Спостерігаючи за тим, що відбувається глобально в такому понятті, як кібербезпека, кібершпіонаж, кібервійна, до цього можна бути готовим. На жаль, ця вся інформація існує окремо від українських компаній, але тепер ми через все це змушені будемо пройти, навчитись цим речам, на жаль, важким шляхом, але, я думаю, що нам це вдасться.

Кажуть, що вірус може спрацювати не одразу. Що є спусковим гачком і чи можна перевірити, чи є вірус, і знищити його?

— Наразі інфраструктура атаки, тобто ті хости, ті ІР-адреси, сервери, на яких розташовувався шкідливий код і через які він скеровувався нападниками, вона вже знищена самими нападниками, щоб не залишити слідів перебування там. Тому думати про те, що по цьому каналу зараження прийде ще щось, наразі вже пізно.

Але, повірте мені, в будь-якому випадку, якщо ви буде клієнтами цього постачальника, якщо ви отримували оновлення, скоріше за все, так і було, ви не можете бути впевнені на якийсь суттєвий відсоток, що ваша інфраструктура не скомпрометована.

Вам треба відновити ці системи, на які було встановлено програмне забезпечення з нуля, фактично зберігши дані і відновивши повністю весь виконуваний код.

Ранее политический эксперт Михаил Павлив предположил, что появление вируса после обновления программы, которую используют госорганы и банковский сектор Украины, связано с планируемым визитом ревизора США, который должен проверить ход борьбы с коррупцией.